Comme nous l’avons déjà souligné dans nos précédents articles au sujet de cette affaire d’espionnage menée par le régime du Makhzen, soutenu par le régime génocidaire de l’entité sioniste, le scandale d’espionnage Pegasus n’a pas encore livré tous ses secrets.

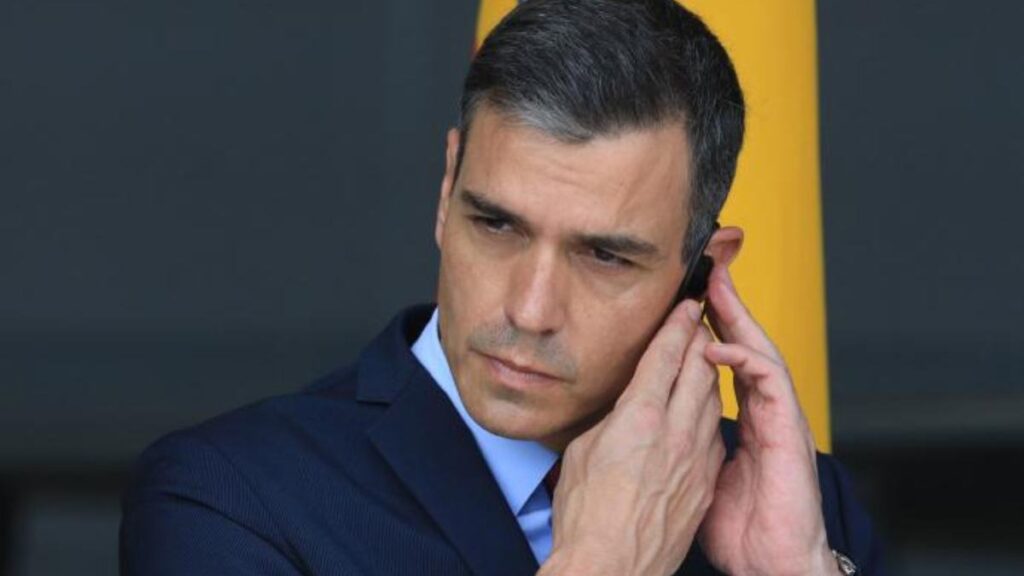

Cinq années après l’éclatement de ce scandale d’espionnage du logiciel Pegasus ciblant des téléphones portables de hauts responsables politiques espagnols, français , des militants sahraouis et des opposants à la politique du régime du Makhzen, le média espagnol The Objective apporte ce jeudi 12 février dans sa dernère livraison de nouveaux éléments et détails concernant le procédé utilisé pour infecté le téléphone portable du président du Conseil espagnol le socialiste Pedro Sanchez, qui opta dans la foulée de ce scandale pour un revirement de la position officielle de neutralité historique de l’Espagne dans le conflit du Sahara Occidental, en faveur de l’occupant marocain.

Si l’ enquête judiciaire, concernant cette affaire d’espionnage a été dissimulée par les services du président du Conseil espagnol, en évoquant l’impossibilité technique de retracer la genèse du scandale, malgré les soupçons pesant sur le régime du Makhzen , de nouvelles informations, révélées par le média ibérique citant des sources du renseignement, confirment l’argument selon lequel les services de renseignement marocains auraient profité d’une opportunité pour isoler, grâce à un dispositif appelé IMSI-Catcher , le téléphone du Premier ministre espagnol lors d’une visite de M. Sánchez et du ministre de l’intérieur espagnol Fernando Grande-Marlaska à Ceuta et Melilla .

Les experts espagnols en cybersécurité soulignent depuis des années l’extrême difficulté d’enquêter sur une infection par le logiciel espion sioniste Pegasus. Ceci est principalement dû aux traces ténues qu’il laisse, rendant pratiquement impossible de déterminer ce qui a été volé et qui en est responsable. Cependant, le mode opératoire utilisé par ceux qui ont espionné Sánchez , Marlaska et la ministre espagnole de la Défense Margarita Robles , comparé aux traces laissées par d’autres opérations d’espionnage ciblant des citoyens français, marocains et sahraouis, dissipe progressivement les doutes. À ce jour, les services de renseignement espagnols n’ont plus aucun doute : c’était le régime du Makhzen.

L’un des faits indiscutables que les services de renseignements espagnols le CNI a pu prouver au cours de l’enquête est la date exacte du premier — et du plus important — vol de données sur le téléphone portable de Sánchez : il a eu lieu le 19 mai 2021. Ce jour-là, Ceuta était encore plongée dans la crise provoquée par l’assaut massif de plus de 10 000 jeunes migrants envoyés par le Commandeur contre l’enclave espagnole de Ceuta, en signe de chantage et de surenchère à l’égard de Madrid après l’échec de l’opération visant le président sahraoui Brahim Ghali hospitalisé en Espagne.

Le braquage a eu lieu le 19 mai 2021, mais l’infection par le virus Pegasus s’est produite plus tôt – 24 heures plus tôt, pour être précis, selon des sources consultées par The Objective. Le 18 mai 2021, Sánchez s’est rendu à Ceuta avec son ministre de l’Intérieur Grande-Marlaska pour constater de visu les conséquences de l’attaque massive de la veille. Il l’a décrite comme « une crise grave pour l’Espagne et pour l’Europe ».

Lors de ce déplacement, Sánchez et Marlaska ont rencontré des responsables du ministère de l’Intérieur au Centre des opérations de sécurité situé à la frontière d’El Tarajal, épicentre de l’assaut, à quelques mètres seulement du territoire marocain. Par la suite, le président et le ministre, accompagnés d’une petite délégation de la présidence, ont survolé El Tarajal en hélicoptère.

Le vol a même été filmé et diffusé aux médias par les services du premier ministre espagnol. Sur les images, on aperçoit Sánchez, comme par hasard, la main sur son téléphone portable pendant qu’il parle avec Marlaska. Ils se sont ensuite dirigés vers Melilla . Le vol s’est effectué au-dessus de la mer, évitant les côtes marocaines pour des « raisons de sécurité ».

Le plan de voyage pour Ceuta et Melilla était, selon les sources le média espagnol, une « très mauvaise décision qui aurait dû être évitée ». Il représentait une « fenêtre d’opportunité » pour le Maroc afin d’identifier sans l’ombre d’un doute les appareils utilisés par Sánchez, Marlaska et leurs proches conseillers. « Ils étaient à portée de main », expliquent les experts des systèmes IMSI-Catcher (littéralement : Capture internationale d’identité d’abonné mobile ) ou StingRay, que les services de renseignement marocains avaient acquis.

Ces appareils, de la taille d’une valise environ, peuvent capter le signal d’un téléphone portable et même imiter les antennes-relais auxquelles il se connecte, fournissant ainsi diverses informations techniques. C’est comme montrer son numéro d’identification – les codes ISMI et IMEI d’un appareil – à un prétendu policier qui se révèle être un imposteur.

Le téléphone de Sánchez a affiché son numéro d’identification le même jour à trois endroits différents : à El Tarajal , lors du survol de Ceuta et à Melilla . Seuls le président et son entourage se trouvaient dans ces trois zones géographiques ce jour-là, selon la même source, ce qui a permis de constituer trois « fenêtres d’échantillonnage » pour identifier Sánchez (qui portait deux téléphones à ce moment-là) et ses accompagnateurs et isoler la signature de ses appareils.

Tous les experts s’accordent sur le rôle clé que ces dispositifs, connus sous le nom d’ IMSI-Catchers , ont pu jouer dans la mise sur écoute de Sánchez. Le Maroc, affirment-ils, possède plusieurs de ces appareils dans leur version portable. Ils ont été acquis par la Direction générale de la sécurité nationale (DGSN) dirigée par Abdellatif Hammouchi, également patron de la DGST , (honoré quelques mois plus tard par sa victime Fernando Marlaska)auprès de la société allemande Rohde & Schwarz .

Le régime du Makhzen dispose également d’appareils similaires à usage militaire, acquis plus récemment auprès de la société isioniste Elbit Systems (propriétaire, soit dit en passant, du fabricant sioniste des munitions IMI? dont les contrats de plusieurs millions d’euros avec la Garde civile espagnole ont été annulés par Sánchez. La portée technique de cette version militaire, qui peut même être installée sur un drone, pourrait couvrir l’ensemble de Ceuta et Melilla , simplifiant ainsi une opération comme celle visant Sánchez.

D’après les experts, il est impossible de déterminer quel téléphone a été infecté en premier. Cependant, une fois un téléphone – et sa liste de contacts – compromis, l’infection s’est rapidement propagée aux téléphones de cibles de haut niveau au Maroc. Les détails techniques de l’infection détectée indiquent qu’elle a eu lieu selon deux techniques : « l’attaque en un clic [ nécessitant que la victime clique sur un lien] ou l’attaque sans clic . La variante sans clic est plus sophistiquée et difficile à détecter, mais elle est grandement facilitée par l’utilisation préalable d’un intercepteur IMSI . En effet, cet outil permet d’identifier précisément la cible, d’intercepter son trafic, et même de dégrader sélectivement le réseau afin d’ injecter l’ exploit [code ou instruction malveillante] dans un environnement contrôlé », a expliqué l’un des experts consultés.

La presse marocaine publie des photos du chef de la police espagnole en vacances à Asilah.

Dans les connexions clandestines entre les téléphones portables de Sánchez et de ses compagnons et ces dispositifs marocains, faisant office de fausses antennes-relais, Pegasus est parvenu à accéder au système sans être détecté. Selon des sources proches du dossier, non divulguées « même aux tribunaux », les services de renseignement marocains auraient utilisé une technique de « zéro clic » sur Sánchez . Autrement dit, il n’a eu besoin de cliquer sur aucun lien, d’ouvrir aucune photo ni de répondre à aucun appel inconnu, contrairement aux spéculations antérieures.

En réalité, le recours à cette tactique confirmerait également l’implication du régime du Makhzen. Les services de renseignement dirigé par le tortionnaire Abdellatif Hamouchi et le sinistre Yassine Mansouri de la DGED ont utilisé le même mode opératoire pour infecter les téléphones portables de deux journalistes marocains, Imar Radi et Maati Monjib . La trace laissée par Pegasus sur leurs appareils était très similaire à celle retrouvée sur les téléphones du gouvernement espagnol.